Wir unterstützen Sie in allen Phasen des Projektes. advact is komplett herstellerneutral und hat keine finanziellen Vereinbarungen mit Softwarelieferanten.

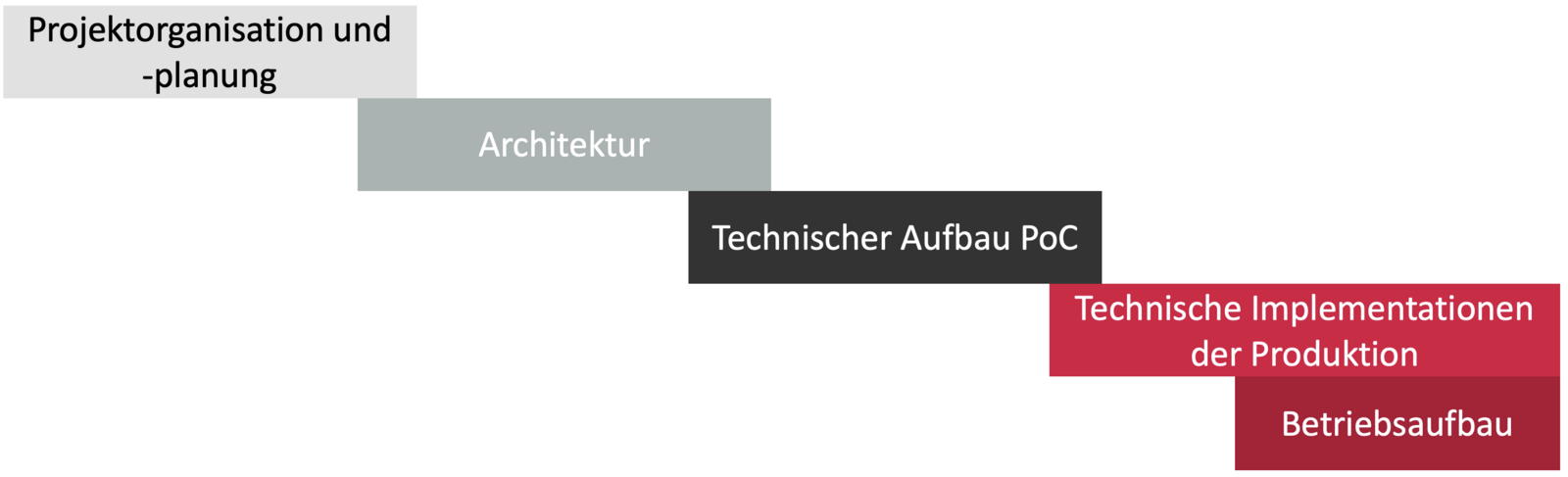

Projektorganisation / Projektplanung

Wir schaffen ein gemeinsames Verständnis und definieren die Ziele des Projektes. Ressourcenplanung, Kostencontrolling und Projektreporting sind weitere Eckpunkte dieser ersten Projektphase.

Architektur / Evaluation der Software

Gemeinsam mit Ihnen finden wir die ideale Softwarelösung für Ihre Vulnerability Management Bedürfnisse. Unsere Unabhängigkeit garantiert Ihnen eine faire Evaluation und die Auswahl des besten Produktes für die definierten Ziele.

Die Zielarchitektur der finalen Lösung, wie auch des Proof of Concepts definieren und dokumentieren wir.

Technischer Aufbau Proof of Concept

Ein Proof of Concept zeigt ob alle technischen Anforderungen effektiv abgedeckt werden. Wir unterstützen Sie beim technischen Aufbau. Dies beinhaltet die Netzwerkkonfigurationen, Installationen von Appliances, Integrationen in Active Directory/DNS/etc. bis hin zur Vorbereitung und Durchführung der ersten Netzwerkscans.

Technische Implementation der produktiven Umgebung

advact nimmt üblicherweise keine Installationen und Konfigurationen in der produktiven Umgebung vor. Sie können die Installationen anhand des bereits umgesetzten Proof of Concepts selber durchführen, oder von einem Partner durchführen lassen. Wir begleiten die ganze Implementation und greifen ein, falls dies nötig sein sollte.

Betriebsaufbau und Betriebsübergabe

Die verschiedenen Rollen im Vulnerability Management werden definiert. Betriebsprozesse wie "Pflege der Asset Daten", "Scan planen", "Scan durchführen", "Exception to Policy" und einige mehr werden erarbeitet.

Falls Sie mit externen Dienstleistern/Partnern zusammenarbeiten, werden wir die entsprechenden Kontakte sicherstellen und die nötigen Prozesse auch dort implementieren.

Sobald erste Schwachstellen-Resultate im Vulnerability Managemenet auftauchen, werden diese Betriebsprozesse getestet. Die Zuweisung der nötigen Massnahmen an die entsprechenden Teams, das Tracking der Schwachstellenbehebung sowie dessen Verifikation sind Prozesse welche optimal auf Ihr Unternehmen abgestimmt werden müssen.

Individuelles Angebot

Abhängig von Ihren Bedürfnissen erstellen wir ein individuelles Angebot für Sie. Kontaktieren Sie uns!